Präsentation Chief Security Officer - Ihr Think Tank der Sicherheitsexperten Wie wird man ein Chief Security Officer?

-

CSO:2025年中国网络安全从合规到AI驱动风险治理趋势

一、报告摘要 核心观点 2025年中国网络安全领域正经历范式转变。监管强化与生成式AI爆发式采纳的”双重压力”,正将企业安全焦点从被动合规防御转向主动数据治…

-

Data Security Intelligence: ein KI-gesteuertes Paradigma für die nächste Generation des Schutzes von Unternehmensdaten

Mit der rasanten Entwicklung der Large Language Model (LLM)-Technologie und der Vertiefung der digitalen Transformation von Unternehmen kann das herkömmliche passive Datensicherheitssystem die Verteidigungsanforderungen moderner Bedrohungen nicht mehr erfüllen. Chinas erstes intelligentes Datensicherheitssystem vereint generative KI, adaptive Schutzmechanismen, die Zusammenarbeit mehrerer intelligenter Systeme und andere Spitzentechnologien, um den Paradigmenwechsel von "künstlichem Stapeln" zu "intelligent und aktiv" zu vollziehen.

-

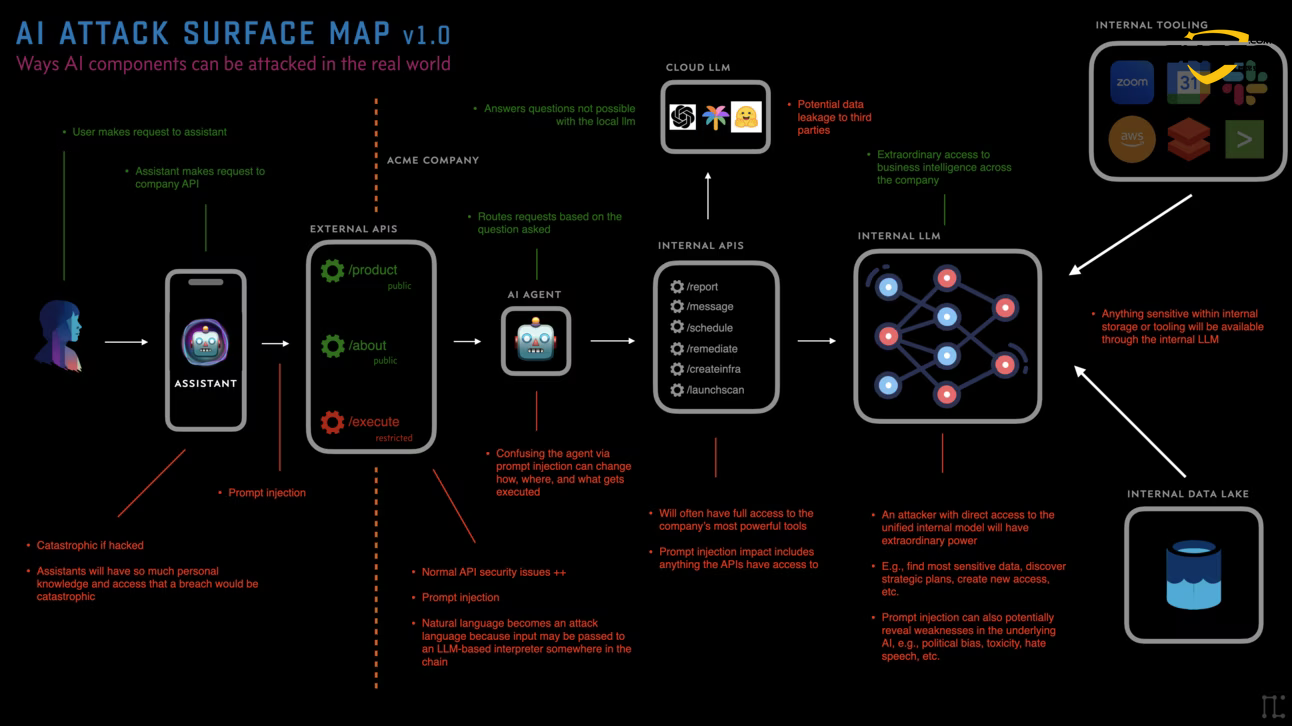

AI Security: AI Attack Surface Analysis Report über künstliche Intelligenz 2026

Im Jahr 2026 erfährt die KI-Sicherheitslandschaft eine grundlegende Umgestaltung. Als Reaktion auf eine globale Cybersecurity-Talentlücke von bis zu 4,8 Millionen Menschen setzen Unternehmen massiv hochprivilegierte, rund um die Uhr arbeitende KI-Intelligenzen ein und werden so zur Zielscheibe für Angreifer. Top-Sicherheitsorganisationen wie Palo Alto Networks, Moody's und CrowdStrike sagen voraus, dass KI-Intelligenzen bis 2026 die größte Insider-Bedrohung für Unternehmen darstellen werden. Traditionelle Verteidigungssysteme versagen, und neue Governance-Systeme und Schutzarchitekturen sind notwendig geworden.

-

Globale Cyber-Angriffslandschaft und KI-Sicherheitsbedrohungsbericht 2025

Das Jahr 2025 ist ein Jahr "noch nie dagewesener Komplexität" im Bereich der Cybersicherheit. Mit der rasanten Entwicklung und großflächigen Anwendung von Technologien der künstlichen Intelligenz (KI) nehmen Cyberbedrohungen eine nie dagewesene Komplexität und ein nie dagewesenes Ausmaß an. Dieser Bericht bietet eingehende Analysen neuer globaler Cyberangriffe, typischer Sicherheitsvorfälle, KI-Sicherheitsbedrohungen und entsprechender Risikomanagementstrategien im Jahr 2025 und liefert technische Referenzen und Entscheidungsgrundlagen für KI-Ingenieure, Sicherheitsingenieure und Chief Security Officers (CSOs).

-

KI-Sicherheit: Aufbau eines KI-Sicherheitssystems für Unternehmen auf der Grundlage der ATT&CK-Methodik

In diesem Papier wird die KI-Sicherheitsbedrohungsmatrix als zentraler Rahmen verwendet, und auf der Grundlage der ausgereiften ATT&CK-Methode werden systematisch die Sicherheitsbedrohungen für KI-Systeme über den gesamten Lebenszyklus hinweg ausgearbeitet, einschließlich Data Poisoning, Modellextraktion, Preisgabe der Privatsphäre, gegnerische Proben und wichtige Angriffstechniken wie Cue-Word-Injection. Referenz.

-

AI IDE Security: Cursor Windsurf Google Antigravity Supply Chain Attack Analysis

KI-gesteuerte IDEs wie Cursor, Windsurf und Google Antigravity sind aufgrund von Konfigurationsdateifehlern, die von VSCode geerbt wurden, von Angriffen auf die Lieferkette bedroht. Die drei Plattformen, die zusammen mehr als eine Million Nutzer haben, verfügen über einen automatischen Empfehlungsmechanismus für Erweiterungen, der von einem Angreifer ausgenutzt werden könnte, um bösartigen Code an Entwickler weiterzuleiten, indem er den OpenVSX-Erweiterungsmarktplatz infiziert. Die Schwachstelle ermöglicht es einem Angreifer, nicht deklarierte Erweiterungs-Namespaces zu registrieren und bösartige Erweiterungen hochzuladen, um SSH-Schlüssel, AWS-Anmeldedaten und Quellcode-Zugang ohne herkömmliches Social Engineering zu erlangen. Die Auswirkungsfläche des Risikos hebt einen neuen Angriffsvektor in der Entwickler-Toolchain hervor und markiert die offizielle Aufnahme von IDE-Erweiterungen in das MITRE ATT&CK-Framework.

-

Big Model Security: Einführung und Analyse des Open-Source-Frameworks Guardrails Security Fence

OpenGuardrails ist die erste vollständige Open-Source-Sicherheitsplattform für Unternehmen, die 119 Sprachen, eine einheitliche LLM-Architektur, konfigurierbare Empfindlichkeitsrichtlinien und eine Multi-Cloud-Bereitstellung unterstützt. Dieser Bericht bietet eine eingehende Analyse der wichtigsten technischen Innovationen, Anwendungsszenarien, Bereitstellungsmodelle, Leistungsbenchmarking und zukünftigen Entwicklungen und liefert Richtlinien zur Einhaltung von Sicherheitsvorschriften für KI-Anwendungen in regulierten Branchen wie dem Finanz-, Gesundheits- und Rechtswesen. Durch die Analyse der konfigurierbaren Richtlinien, des effizienten Modelldesigns und der produktionsgerechten Infrastruktur von OpenGuardrails zeigt er die Richtung der nächsten Generation von KI-Sicherheits-Guardrails auf.

-

CSO:Künstliche Intelligenz (KI) Cyberangriffe und -abwehr Statistiken, Trends, Kosten und Verteidigungssicherheitsbericht 2025

Künstliche Intelligenz (KI) verändert das Verteidigungs- und Angriffsparadigma im Sicherheitsbereich. Angreifer nutzen KI, um realistische Phishing-Nachrichten in großem Maßstab zu generieren, Stimmen von Führungskräften zu klonen, ungeschützte KI-Infrastrukturen zu erkennen und das Eindringen in die Privatsphäre zu automatisieren. Verteidiger wiederum nutzen KI, um Anomalien schneller zu erkennen, Risikowarnungen zu klassifizieren und Vorfälle einzudämmen. Doch fehlende Fähigkeiten und falsch konfigurierte KI-Architekturen öffnen neuen Angriffen Tür und Tor. Dieser Leitfaden fasst die neuesten KI-Cyberangriffsstatistiken für 2025 zusammen, übersetzt die Daten in geschäftliche Auswirkungen und bietet einen priorisierten Aktionsplan, den Sie dieses Jahr umsetzen können.

-

CSO: Ein Leitfaden für Chief Security Officer zur vollständigen Sicherheit von KI-Daten

Chief Security Officers (CSOs) stehen vor einer noch nie dagewesenen Herausforderung: KI-Systeme verstärken sowohl bestehende Datenrisiken als auch völlig neue Bedrohungen wie Data Poisoning, Model Reverse Engineering und Kontamination der Lieferkette. Dieser Leitfaden baut auf dem NIST AI Risk Management Framework (AI RMF), dem Google Secure AI Framework (SAIF) und Branchenpraktiken auf, um CSOs ein umsetzbares System zur Datensicherheitssteuerung an die Hand zu geben.

-

MCP Governance Framework: Wie man ein Sicherheitsmodell der nächsten Generation aufbaut, das KI-Supermächten widersteht

Konzentrieren Sie sich darauf, wie MCP sich direkt auf das bestehende Sicherheitssystem auswirken kann, während KI die tatsächliche "Ausführungsbefugnis" erhält. Einerseits ermöglicht MCP den LLMs den Zugriff auf Tools, Datenbanken und Geschäftssysteme über ein einheitliches Protokoll, wodurch sie wirklich zu Multi-Agenten werden, die systemübergreifend arbeiten können, anstatt passive Frage-und-Antwort-Bots zu sein. Andererseits stützt sich diese Fähigkeit auf eine "hybride Identität" und eine langwierige Autorisierung und Authentifizierung, so dass die klare Identität, die minimalen Privilegien und die kontinuierliche Überprüfung, die für Zero Trust erforderlich sind, systematisch geschwächt und die versteckten Bedrohungen wie Context Poisoning, Tool Poisoning, Angriffe auf die Lieferkette usw. dramatisch vergrößert werden.

Derzeit muss die Governance um MCP herum neu aufgebaut werden - mit dem Gateway als Drehscheibe, einheitlicher Identität, feinkörniger Autorisierung und vollständiger Überprüfung der Verbindungen -, um den wahren Wert der agentenbasierten KI zu erschließen, ohne die Sicherheit zu opfern.