トピックの紹介 最高セキュリティ責任者 - セキュリティ専門家のシンクタンク 最高セキュリティ責任者になるには

-

CSO:2025年中国网络安全从合规到AI驱动风险治理趋势

一、报告摘要 核心观点 2025年中国网络安全领域正经历范式转变。监管强化与生成式AI爆发式采纳的”双重压力”,正将企业安全焦点从被动合规防御转向主动数据治…

-

データ・セキュリティ・インテリジェンス:次世代の企業データ・セキュリティ保護のためのAI主導のパラダイム

大規模言語モデル(LLM)技術の急速な進化と企業のデジタル変革の深化に伴い、従来の受動的なデータセキュリティ保護システムは、もはや現代の脅威の防御ニーズを満たすことができません。中国初のデータセキュリティ・インテリジェントボディは、ジェネレーティブAI、適応型保護メカニズム、マルチインテリジェント・ボディ・コラボレーションなどの最先端技術を一体化し、「人工積層」から「インテリジェント・アクティブ」へのパラダイムシフトを実現する。

-

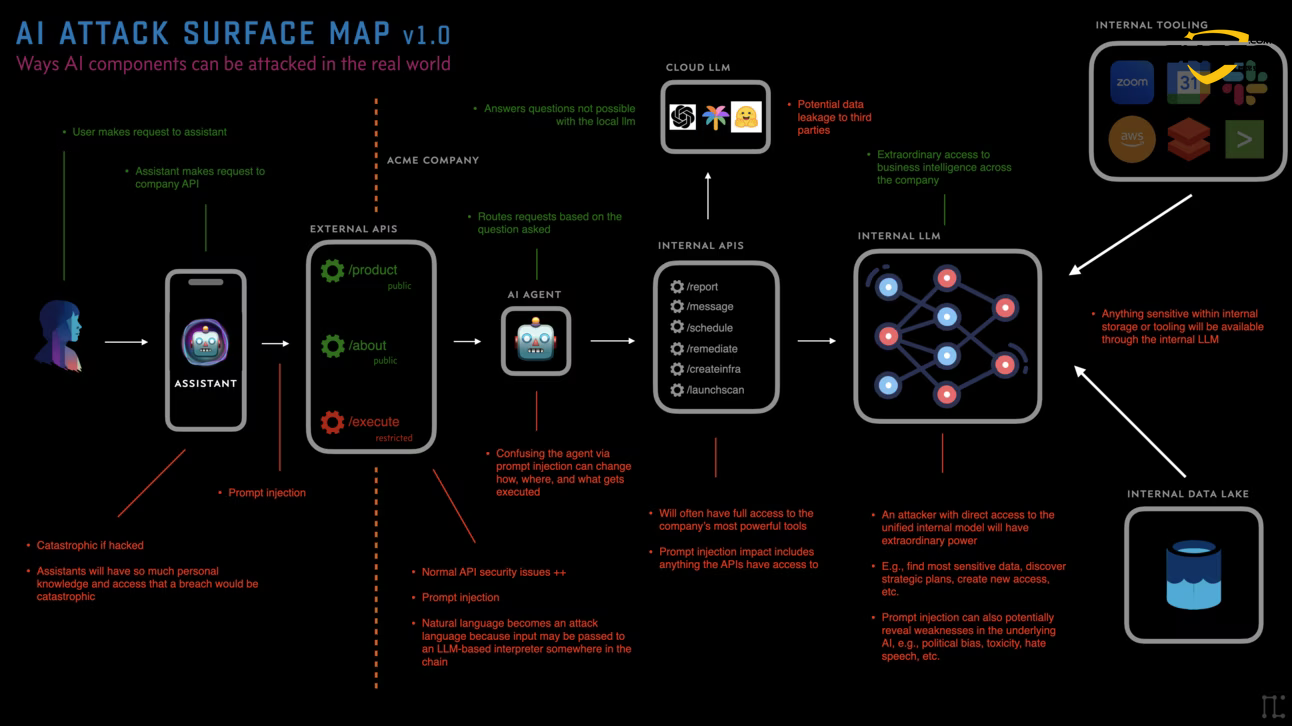

AIセキュリティ:人工知能の攻撃対象分析レポート 2026年

2026年、AIセキュリティの状況は根本的な再構築を迫られている。最大480万人という世界的なサイバーセキュリティ人材の不足に対応するため、組織は高い権限を持ち、24時間365日稼働するAIインテリジェンスを大量に導入しており、攻撃者の標的となっている。パロアルトネットワークス、ムーディーズ、クラウドストライクといった一流のセキュリティ機関は、AIインテリジェンスが2026年までに企業が直面する最大の内部脅威となると予測している。従来の防御の枠組みは破綻しつつあり、新たなガバナンス・システムと保護アーキテクチャが必要となっている。

-

世界のサイバー攻撃情勢とAIセキュリティ脅威レポート 2025年

2025年は、サイバーセキュリティにおいて「かつてない複雑さ」を迎える年である。人工知能(AI)技術の急速な発展と大規模な応用に伴い、サイバー脅威はかつてない複雑さと規模になりつつある。本レポートは、2025年における新たな世界的サイバー攻撃、典型的なセキュリティインシデント、AIセキュリティの脅威、対応するリスク管理戦略について詳細な分析を行い、AIエンジニア、セキュリティエンジニア、最高セキュリティ責任者(CSO)に技術的な参考資料と意思決定の根拠を提供する。

-

AIセキュリティ:ATT&CK手法に基づく企業向けAIセキュリティシステムの構築

本稿では、AIセキュリティ脅威マトリックスをコアフレームワークとし、成熟したATT&CK手法に基づき、データポイズニング、モデル抽出、プライバシー漏洩、敵対的サンプル、キューワードインジェクションのような主要な攻撃手法など、AIシステムが直面するライフサイクル全体のセキュリティ脅威を体系的に詳しく説明し、AIエンジニア、セキュリティエンジニア、CSOに専門的な技術を提供するために、対応する防御戦略と企業向け着陸ソリューションを提案する。参考文献

-

AI IDEセキュリティ:カーソルウィンドサーフ・グーグル反重力サプライチェーン攻撃分析

Cursor、Windsurf、Google AntigravityなどのAI開発主導型IDEは、VSCodeから継承された設定ファイルの欠陥により、サプライチェーン攻撃の危険にさらされている。この3つのプラットフォームは、合わせて100万人以上のユーザーを抱えており、拡張機能の自動推薦メカニズムを備えています。このメカニズムを攻撃者が悪用し、OpenVSX拡張機能マーケットプレイスを汚染することで、悪意のあるコードを開発者にプッシュする可能性があります。この脆弱性により、攻撃者は宣言されていない拡張機能ネームスペースを登録し、悪意のある拡張機能をアップロードすることで、従来のソーシャルエンジニアリングなしでSSHキー、AWS認証情報、ソースコードへのアクセスを得ることができます。このリスクの影響範囲は、開発者のツールチェーンにおける新たな攻撃ベクトルを浮き彫りにし、MITRE ATT&CK フレームワークに IDE 拡張機能が正式に含まれることを意味します。

-

ビッグモデルのセキュリティ:オープンソース・フレームワークGuardrailsセキュリティ・フェンスの紹介と分析

OpenGuardrailsは、初の完全なオープンソースエンタープライズグレードの大規模モデルセキュリティガードレールプラットフォームであり、119の言語、統一されたLLMアーキテクチャ、設定可能な感度ポリシー、マルチクラウド展開をサポートしています。本レポートでは、OpenGuardrailsの中核となる技術革新、アプリケーションシナリオ、導入モデル、パフォーマンスベンチマーク、今後の展開について詳細に分析し、金融、医療、法務などの規制産業におけるAIアプリケーションのセキュリティコンプライアンスガイドラインを提供します。OpenGuardrailsの設定可能なポリシー、効率的なモデル設計、プロダクショングレードのインフラストラクチャを分析することで、次世代のAIセキュリティ・ガードレールの方向性を明らかにしている。

-

CSO:人工知能(AI)サイバー攻撃と防衛の統計、動向、コスト、防衛セキュリティレポート 2025年

人工知能(AI)は、セキュリティにおける防御と攻撃のパラダイムを変えつつある。攻撃者はAIを利用して、リアルなフィッシング・メッセージを大規模に生成し、経営者の声をクローンし、露出したAIインフラを検出し、侵入を自動化している。一方、防御者はAIを利用して、異常を迅速に検出し、リスクアラートを分類し、インシデントを封じ込める。しかし、スキルの格差や誤った設定のAIアーキテクチャは、新たな攻撃への扉を開くことになる。このガイドでは、2025年に向けた最新のAIサイバー攻撃の統計をまとめ、データをビジネスへの影響に変換し、今年実施できる優先順位の高い対策を提供しています。

-

CSO:最高セキュリティ責任者が教えるAIデータのフルリンク・セキュリティ・ガイド

最高セキュリティ責任者(CSO)は、前例のない課題に直面しています。AIシステムは、既存のデータリスクを増幅させると同時に、データポイズニング、モデルリバースエンジニアリング、サプライチェーン汚染など、まったく新しい脅威を導入しています。本ガイドは、NIST AIリスク管理フレームワーク(AI RMF)、Google Secure AIフレームワーク(SAIF)、および業界のプラクティスに基づき、CSOに実行可能なデータセキュリティガバナンスシステムを提供します。

-

MCPガバナンス・フレームワーク:AI超大国に対抗する次世代セキュリティモデルの構築方法

AIに実際の「実行力」を与えながら、MCPが既存のセキュリティシステムにどのように直接影響を与えることができるかに焦点を当てる。 一方では、MCPによって、LLMは統一されたプロトコルを介してツール、データベース、ビジネスシステムにアクセスできるようになり、受動的な質疑応答ボットではなく、システムを横断できるマルチエージェントに変身する。 その一方で、この能力は「ハイブリッドID」とロングリンク認証に依存しているため、ゼロトラストが要求する明確なID、最小限の権限、継続的な検証は体系的に弱体化し、コンテキストポイズニング、ツールポイズニング、サプライチェーン攻撃などの隠れた脅威は劇的に拡大する。

セキュリティを犠牲にすることなくエージェント型AIの真価を発揮させるためには、ゲートウェイをハブとして、統合ID、きめ細かな権限付与、フルリンク監査など、MCPを中心にガバナンスを再構築する必要がある。