Präsentation Chief Security Officer - Ihr Think Tank der Sicherheitsexperten Wie wird man ein Chief Security Officer?

-

CVE-2025-34291:Langflow AI智能体和工作流平台账户接管和远程代码执行漏洞

CVE-2025-34291 是在 Langflow AI 代理与工作流平台中发现的一个严重漏洞链,安全评分达到 CVSS v4.0: 9.4。该漏洞允许攻击者通过诱导用户访问恶意网页,实现对 Langflow 实例的完全账户接管和远程代码执行(RCE)。

-

CVE-2025-55182: React Server Components 远程代码执行漏洞

CVE-2025-55182漏洞受影响版本中React 19引入,Next.js App Router 将来自客户端的 RSC 序列化数据直接交由 ReactFlightReplyServer 反序列化,未对模型结构、引用路径与 Server Reference 元数据进行充分校验。攻击者可构造恶意 RSC请求,引导 parseModelString、getOutlinedModel、loadServerReference、initializeModelChunk 等解析链路进入异常状态,在模块加载与引用绑定阶段控制调用目标,最终在 Next.js 中可触发任意服务端代码执行。

-

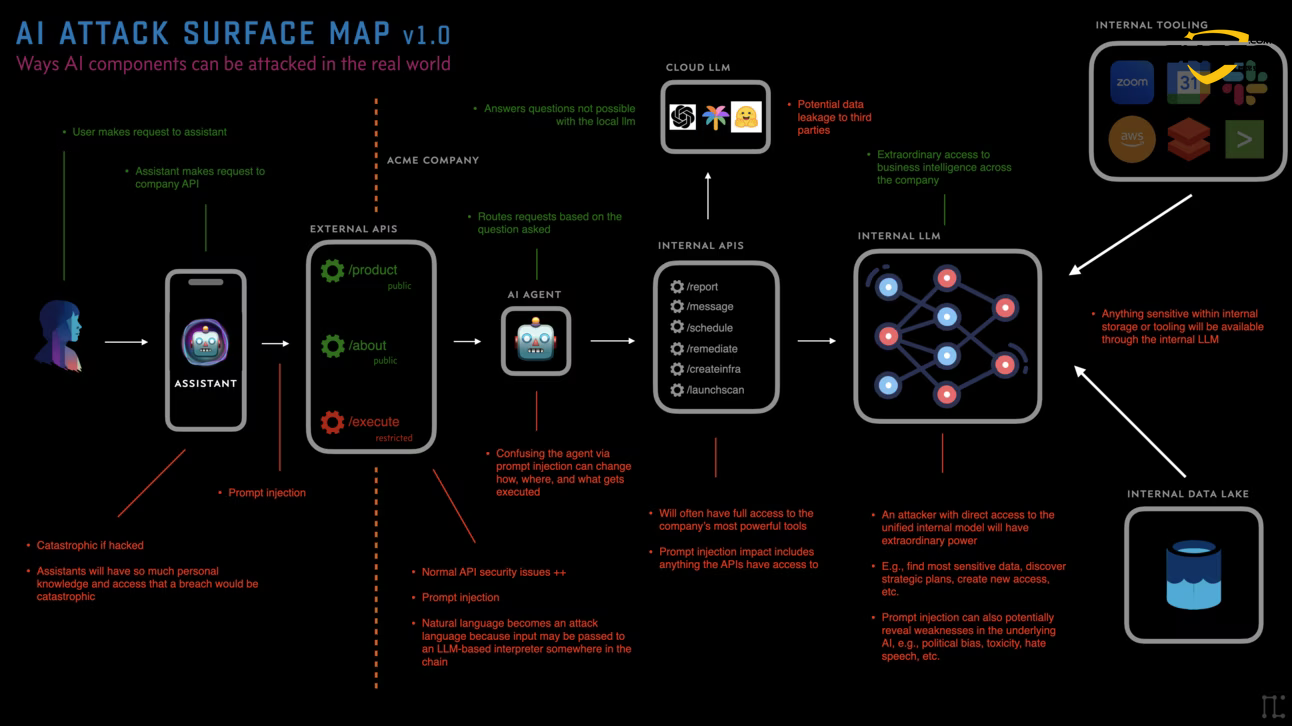

Artificial Intelligence (AI) Big Model Security Risk and Defence In-Depth Report

Dieser Bericht basiert auf fünf zentralen Angriffsflächen, die aus kritischen Verbindungen von KI-Assistenten, Agenten, Tools, Modellen und Speicher bestehen, mit gezielten Sicherheitsrisiken, Abwehrarchitekturen und Lösungen.

-

Bloody Wolf organisiert Bericht über Cyberattacken, die sich als zentralasiatische Regierungsbehörden ausgeben

Forscher der Group-IB beobachteten, dass ein Bedrohungsakteur namens Bloody Wolf ab Juni 2025 eine Cyberangriffskampagne gegen Kirgisistan startete, die auf die Bereitstellung des NetSupport RAT abzielte, und Anfang Oktober 2025 den Umfang seiner Angriffe auf Usbekistan ausweitete. Die Angreifer gaben sich als kirgisisches Justizministerium aus und nutzten offiziell aussehende PDF-Dokumente und Domains, die wiederum bösartige Java-Archivdateien (JAR) enthielten, mit denen das NetSupport RAT installiert werden sollte. Der Angriff nutzt Social Engineering und leicht zugängliche Tools über Phishing-E-Mails, um die Empfänger dazu zu bringen, auf einen Link zu klicken, um eine bösartige JAR-Loader-Datei herunterzuladen und die Java Runtime zu installieren, die wiederum den Loader ausführt, um das NetSupport RAT zu erhalten und die Persistenz herzustellen. Bei dem Angriff auf Usbekistan wurden auch Geofencing-Einschränkungen hinzugefügt.

-

CVE-2025-47812: Wing FTP Server Remote Code Execution-Schwachstelle

CVE-2025-47812 ist eine äußerst risikoreiche Sicherheitslücke, für die es bereits eine bestätigte Ausnutzung gibt. Aufgrund der niedrigen Schwelle für die Ausnutzung und der hohen Zerstörungskraft wird empfohlen, dass alle Unternehmen, die Wing FTP Server verwenden, diese Sicherheitslücke mit höchster Priorität beseitigen und so bald wie möglich ein Versions-Upgrade durchführen oder eine wirksame Richtlinie zur Blockierung des Datenverkehrs einführen.

-

Google Chrome V8 JavaScript Engine Type Obfuscation Remote Code Execution Sicherheitslücke

CVE-2025-6554 ist eine Type Confusion-Schwachstelle in der Google Chrome V8 JavaScript-Engine. Type Confusion ist eine häufige Klasse von Schwachstellen, die zu unsicheren Speicheroperationen führen können, wenn ein Programm einen Datentyp fälschlicherweise als einen anderen interpretiert, was einem Angreifer die Ausführung von beliebigem Code auf dem System des Opfers ermöglicht.

-

Bericht über die Analyse der Sicherheitsschwachstellen in industriellen Steuerungssystemen 2025

Im Jahr 2025 wird die Sicherheit industrieller Kontrollsysteme vor noch nie dagewesene Herausforderungen gestellt werden, vor allem in Form des wechselseitigen Risikos von technologischer Innovation und Diebstahl, des doppelten Risikos, das sich aus der Koexistenz alter und neuer Technologien ergibt, der Verschärfung der Sicherheitskrise in der Lieferkette und des Scheiterns von Zero-Day-Schwachstellen und Verbergungsstrategien

-

Apple iMessage Zero-Click (Zero-Click) Sicherheitslücke (CVE-2025-43200)

Die Apple iMessage Zero-Click-Schwachstelle ermöglicht es einem Angreifer, ein Gerät aus der Ferne zu kompromittieren, indem er eine bösartig gestaltete iMessage-Nachricht ohne Benutzerinteraktion versendet. Sie wurde von der Spionagesoftware Graphite ausgenutzt, um Angriffe auf Journalisten zu starten.

-

Schwachstelle in der JavaScript-Engine von Google Chrome V8 beim Lesen/Schreiben außerhalb des zulässigen Bereichs (CVE-2025-5419)

Die Schwachstelle rührt von der fehlerhaften Behandlung des dynamischen Indexladens durch den V8 TurboFan-Compiler bei der Optimierung der Store-Store-Elimination her, die zu einer falschen Klassifizierung von Alias-Beziehungen führt, wodurch kritische Store-Operationen fälschlicherweise eliminiert werden, was wiederum zu einem Out-of-Bounds-Speicherzugriff führt. Angreifer können speziell gestaltete HTML-Seiten erstellen, um einen Benutzerzugriff zu erzwingen, die Ausführung von bösartigem JavaScript-Code auszulösen, die Schwachstelle zur Remotecodeausführung und zum Ausbruch aus der Sandbox auszunutzen und schließlich die vollständige Kontrolle über das Gerät des Opfers zu übernehmen.

-

KI-Zero-Hit-Schwachstelle: könnte Microsoft 365 Copilot-Daten stehlen

Aim Security hat die "EchoLeak"-Schwachstelle entdeckt, die einen für RAG Copilot typischen Designfehler ausnutzt, der es einem Angreifer ermöglicht, automatisch beliebige Daten im Kontext von M365 Copilot zu stehlen, ohne auf ein bestimmtes Nutzerverhalten angewiesen zu sein. Die Hauptangriffskette besteht aus drei verschiedenen Schwachstellen, aber Aim Labs hat bei seinen Untersuchungen noch weitere Schwachstellen identifiziert, die eine Ausnutzung ermöglichen könnten.