专题介绍 首席安全官-你的安全专家智库 如何成为首席安全官

-

CVE-2025-34291:Langflow AI智能体和工作流平台账户接管和远程代码执行漏洞

CVE-2025-34291 是在 Langflow AI 代理与工作流平台中发现的一个严重漏洞链,安全评分达到 CVSS v4.0: 9.4。该漏洞允许攻击者通过诱导用户访问恶意网页,实现对 Langflow 实例的完全账户接管和远程代码执行(RCE)。

-

CVE-2025-55182: React Server Components 远程代码执行漏洞

CVE-2025-55182漏洞受影响版本中React 19引入,Next.js App Router 将来自客户端的 RSC 序列化数据直接交由 ReactFlightReplyServer 反序列化,未对模型结构、引用路径与 Server Reference 元数据进行充分校验。攻击者可构造恶意 RSC请求,引导 parseModelString、getOutlinedModel、loadServerReference、initializeModelChunk 等解析链路进入异常状态,在模块加载与引用绑定阶段控制调用目标,最终在 Next.js 中可触发任意服务端代码执行。

-

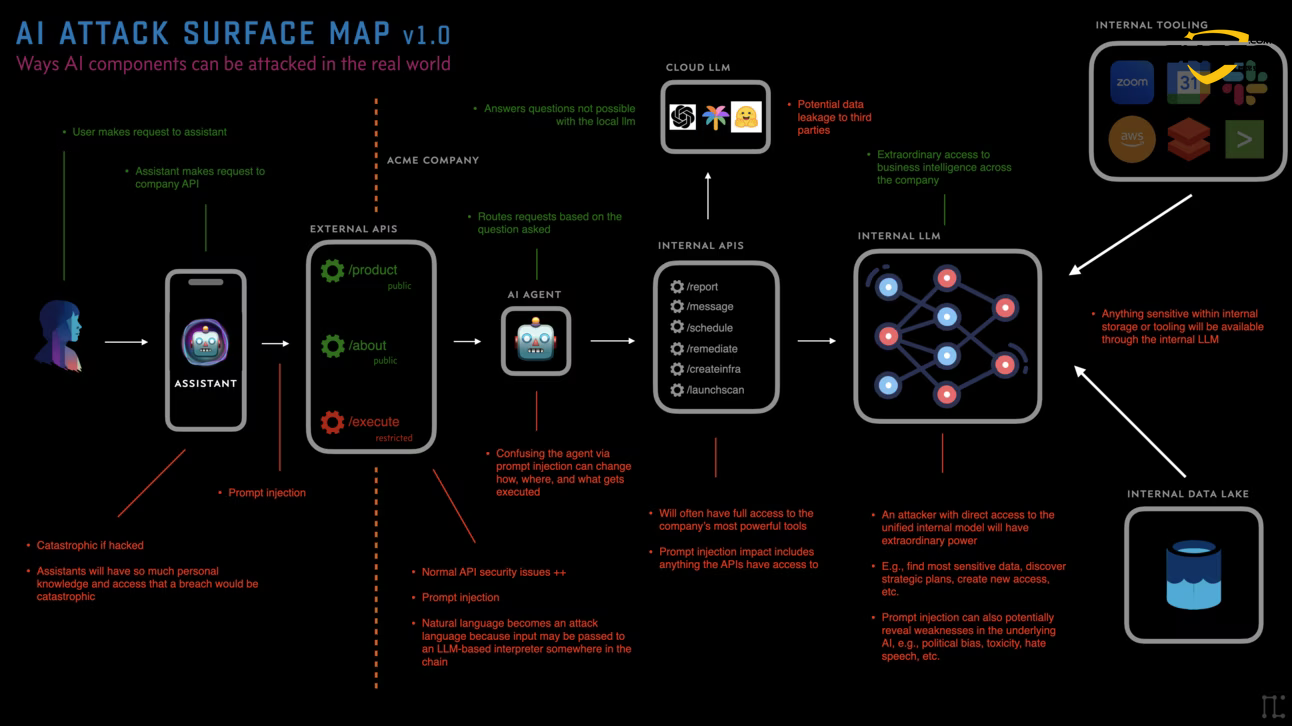

人工智能(AI) 大模型安全风险与防御深度报告

本报告基于人工智能AI关键链路从AI助手 (Assistants)、代理 (Agents)、工具 (Tools)、模型 (Models) 和 存储 (Storage) 构成的五大核心攻击面,并针对性地提出了安全风险、防御架构和解决方案。

-

Bloody Wolf组织假冒中亚政府机构网络攻击报告

Group-IB研究人员观察到,自2025年6月起,名为Bloody Wolf的威胁行为者发起针对吉尔吉斯斯坦的网络攻击活动,目标是交付NetSupport RAT。到2025年10初,其攻击范围扩大至乌兹别克斯坦。攻击者通过伪装成吉尔吉斯斯坦司法部,利用看似官方的PDF文档和域名,这些文档和域名又托管了旨在部署NetSupport RAT的恶意Java归档(JAR)文件。攻击采用社会工程学和易获取的工具,通过钓鱼邮件,诱使收件人点击链接下载恶意JAR加载器文件并安装Java Runtime,进而执行加载器以获取NetSupport RAT并建立持久化。在针对乌兹别克斯坦的攻击中还加入了地理围栏限制。

-

CVE-2025-47812:Wing FTP Server 远程代码执行漏洞

CVE-2025-47812 属于极高危漏洞,且已被证实存在在野利用。由于其利用门槛低、破坏力大,建议所有使用 Wing FTP Server 的组织将其列为最高优先级进行处置,必须尽快完成版本升级或实施有效的流量阻断策略。

-

Google chrome V8 JavaScript 引擎类型混淆远程代码执行漏洞

CVE-2025-6554 是一个存在于 Google Chrome V8 JavaScript 引擎中的类型混淆(Type Confusion)漏洞。类型混淆是一类常见的内存破坏漏洞,当程序错误地将一种数据类型解释为另一种类型时,可能导致不安全的内存操作,攻击者可在受害者的系统上执行任意代码。

-

2025年工业控制系统安全漏洞分析报告

2025年,工业控制系统安全面临前所未有的挑战,主要表现为技术创新与盗用的双向风险、新旧技术并存带来的双重隐患、供应链安全危机加剧,以及零日漏洞与隐匿策略失效

-

Apple iMessage Zero-Click(零点击)漏洞(CVE-2025-43200)

Apple iMessage Zero-Click漏洞允许攻击者通过发送恶意制作的iMessage消息远程入侵设备,无需用户交互。已被Graphite间谍软件利用针对记者发起攻击。

-

Google chrome V8 JavaScript引擎越界读写漏洞(CVE-2025-5419)

漏洞源于V8 TurboFan编译器在执行存储-存储消除优化时对动态索引加载的错误处理,导致别名关系误判,错误地消除了关键存储操作,进而导致内存访问越界。攻击者可以通过构造特制的HTML页面,诱导用户访问,触发恶意JavaScript代码执行,利用该漏洞实现远程代码执行和沙箱逃逸,最终完全控制受害者设备。

-

AI零点击漏洞:可窃取Microsoft 365 Copilot数据

Aim Security 发现了“EchoLeak”漏洞,该漏洞利用了 RAG Copilot 典型的设计缺陷,允许攻击者在无需依赖特定用户行为的情况下,自动窃取 M365 Copilot 上下文中的任何数据。主要攻击链由三个不同的漏洞组成,但 Aim Labs 在研究过程中还发现了其他可能促成漏洞利用的漏洞。